Trendande ämnen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

I början av juli undersökte SlowMist en kryptostöld orsakad av ett skadligt GitHub-projekt: zldp2002/solana-pumpfun-bot.

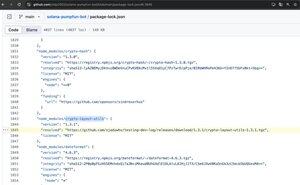

Nyligen upptäcktes ett liknande arkiv – audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot – som stal privata nycklar från .env-filer och skickade dem till en server som kontrollerades av angriparen.

🎭Dessa attacker förlitar sig ofta på social ingenjörskonst. Utvecklare och användare: var uppmärksam när du använder okända GitHub-verktyg, särskilt de som involverar plånböcker eller nycklar.

⚠️Kör endast i isolerade miljöer utan känsliga data.

✍️Fullständig analys:

4 juli 11:53

Den 2 juli kontaktade ett offer SlowMist-teamet efter att ha förlorat kryptotillgångar. Orsaken? Kör ett till synes legitimt GitHub-projekt - zldp2002/solana-pumpfun-bot.

🕳️Det som såg säkert ut visade sig vara en skickligt förklädd fälla.

Vår analys avslöjade:

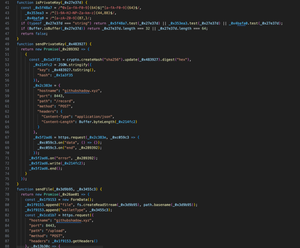

1️⃣Förövaren förklädde ett skadligt program som ett legitimt projekt med öppen källkod (solana-pumpfun-bot), vilket lockade användare att ladda ner och köra det.

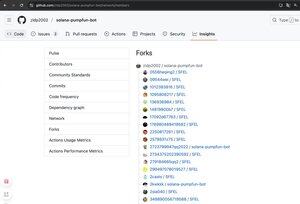

2️⃣Dess artificiella popularitet (stjärnor/gafflar) maskerade hotet - användare körde omedvetet ett Node.js projekt med inbäddade skadliga beroenden, exponerade sina privata nycklar och förlorade tillgångar. Denna sociala + tekniska kombination gjorde det mycket vilseledande.

⚠️Påminnelse: Lita aldrig blint på GitHub-projekt, särskilt när privata nycklar eller plånböcker är inblandade.

Om du måste testa dem gör du det i en isolerad miljö i begränsat läge utan känsliga data.

🔗Hela artikeln:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

6,87K

Topp

Rankning

Favoriter