熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

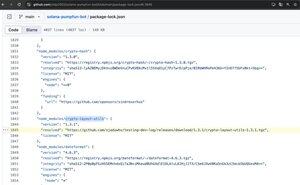

在七月初,SlowMist 調查了一起由惡意 GitHub 專案引起的加密盜竊事件:zldp2002/solana-pumpfun-bot。

最近,發現了一個類似的庫 — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — 正在從 .env 文件中竊取私鑰並將其發送到攻擊者控制的伺服器。

🎭這些攻擊通常依賴於社會工程學。開發者和用戶:在使用未知的 GitHub 工具時要保持警惕,特別是那些涉及錢包或密鑰的工具。

⚠️僅在沒有敏感數據的隔離環境中運行。

✍️完整分析:

7月4日 11:53

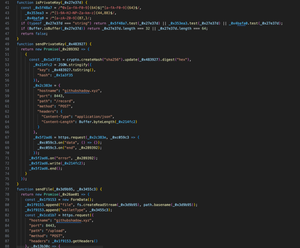

7月2日,一名受害者在丟失加密資產後聯繫了 SlowMist 團隊。原因是什麼?運行一個看似合法的 GitHub 專案 — zldp2002/solana-pumpfun-bot。

🕳️ 看起來安全的地方,結果卻是一個巧妙偽裝的陷阱。

我們的分析顯示:

1️⃣作案者將惡意程序偽裝成合法的開源專案(solana-pumpfun-bot),誘使用戶下載並運行。

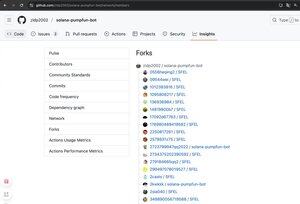

2️⃣它的人為人氣(星星/分叉)掩蓋了威脅——使用者在不知不覺中運行了一個嵌入了惡意依賴項的Node.js專案,暴露了他們的私閜並丟失了資產。這種社交 + 技術的組合使其具有高度的欺騙性。

⚠️ 提醒:永遠不要盲目相信 GitHub 專案,尤其是當涉及私鑰或錢包時。

如果您必須測試它們,請在沒有敏感數據的沙箱隔離環境中進行測試。

🔗 全文:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7.08K

熱門

排行

收藏