热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

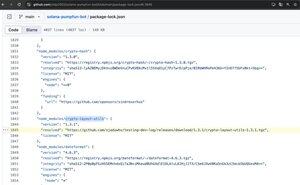

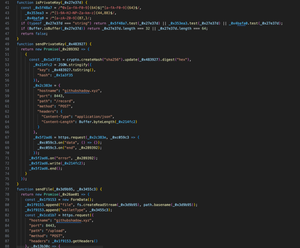

在七月初,SlowMist 调查了一起由恶意 GitHub 项目引起的加密盗窃事件:zldp2002/solana-pumpfun-bot。

最近,发现了一个类似的仓库 — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — 它从 .env 文件中窃取私钥并将其发送到攻击者控制的服务器。

🎭这些攻击通常依赖于社会工程学。开发者和用户:在使用未知的 GitHub 工具时要保持警惕,特别是那些涉及钱包或密钥的工具。

⚠️仅在没有敏感数据的隔离环境中运行。

✍️完整分析:

7月4日 11:53

7月2日,一名受害者在失去加密资产后联系了SlowMist团队。原因?运行一个看似合法的GitHub项目——zldp2002/solana-pumpfun-bot。

🕳️看似安全的项目实际上是一个巧妙伪装的陷阱。

我们的分析揭示:

1️⃣犯罪者将一个恶意程序伪装成一个合法的开源项目(solana-pumpfun-bot),诱使用户下载并运行它。

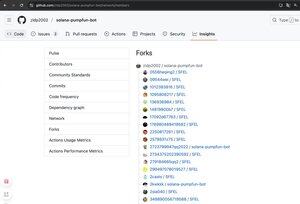

2️⃣其人工制造的流行度(星标/分支)掩盖了威胁——用户在不知情的情况下运行了一个嵌入恶意依赖的Node.js项目,暴露了他们的私钥并失去了资产。这种社会+技术的组合使其极具欺骗性。

⚠️提醒:永远不要盲目相信GitHub项目,尤其是涉及私钥或钱包时。

如果必须测试它们,请在一个沙盒的、隔离的环境中进行,确保没有敏感数据。

🔗完整文章:

#Web3安全 #NodeJS #开源安全 #GitHub

5.38K

热门

排行

收藏