Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

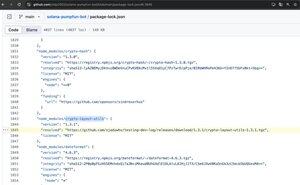

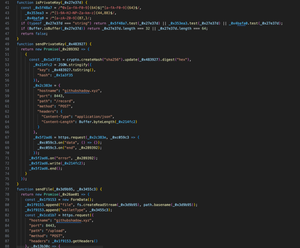

No início de julho, a SlowMist investigou um roubo de criptomoeda causado por um projeto malicioso no GitHub: zldp2002/solana-pumpfun-bot.

Mais recentemente, um repositório semelhante — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — foi encontrado a roubar chaves privadas de arquivos .env e a enviá-las para um servidor controlado por um atacante.

🎭Esses ataques muitas vezes dependem de engenharia social. Desenvolvedores e usuários: mantenham-se alertas ao usar ferramentas desconhecidas do GitHub, especialmente aquelas que envolvem carteiras ou chaves.

⚠️Execute apenas em ambientes isolados sem dados sensíveis.

✍️Análise completa:

4/07, 11:53

No dia 2 de julho, uma vítima entrou em contato com a equipe da SlowMist após perder ativos em criptomoedas. A causa? Executar um projeto aparentemente legítimo do GitHub — zldp2002/solana-pumpfun-bot.

🕳️O que parecia seguro acabou sendo uma armadilha disfarçada de forma inteligente.

Nossa análise revelou:

1️⃣O perpetrador disfarçou um programa malicioso como um projeto de código aberto legítimo (solana-pumpfun-bot), atraindo usuários a baixá-lo e executá-lo.

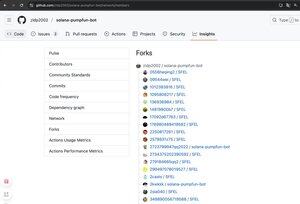

2️⃣Sua popularidade artificial (estrelas/forks) mascarou a ameaça — os usuários, sem saber, executaram um projeto Node.js com dependências maliciosas embutidas, expondo suas chaves privadas e perdendo ativos. Essa combinação social + técnica tornou-o altamente enganoso.

⚠️Lembrete: Nunca confie cegamente em projetos do GitHub, especialmente quando chaves privadas ou carteiras estão envolvidas.

Se você precisar testá-los, faça isso em um ambiente isolado e em sandbox, sem dados sensíveis.

🔗Artigo completo:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

6,87K

Top

Classificação

Favoritos