Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

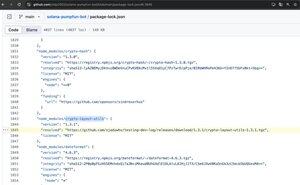

Anfang Juli untersuchte SlowMist einen Krypto-Diebstahl, der durch ein bösartiges GitHub-Projekt verursacht wurde: zldp2002/solana-pumpfun-bot.

Kürzlich wurde ein ähnliches Repository — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — gefunden, das private Schlüssel aus .env-Dateien stiehlt und sie an einen vom Angreifer kontrollierten Server sendet.

🎭Diese Angriffe basieren oft auf Social Engineering. Entwickler und Benutzer: Bleibt wachsam, wenn ihr unbekannte GitHub-Tools verwendet, insbesondere solche, die Wallets oder Schlüssel betreffen.

⚠️Führt nur in isolierten Umgebungen ohne sensible Daten aus.

✍️Vollständige Analyse:

4. Juli, 11:53

Am 2. Juli wandte sich ein Opfer an das SlowMist-Team, nachdem es Krypto-Assets verloren hatte. Der Grund? Ein scheinbar legitimes GitHub-Projekt – zldp2002/solana-pumpfun-bot.

🕳️Was sicher schien, stellte sich als clever getarnte Falle heraus.

Unsere Analyse ergab:

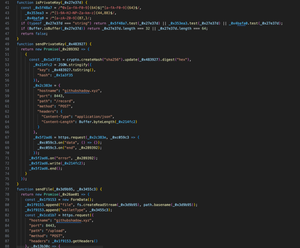

1️⃣Der Täter tarnte ein bösartiges Programm als legitimes Open-Source-Projekt (solana-pumpfun-bot) und lockte Benutzer dazu, es herunterzuladen und auszuführen.

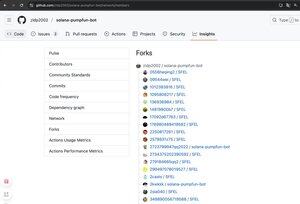

2️⃣Seine künstliche Popularität (Sterne/Gabeln) maskierte die Bedrohung – Benutzer führten unwissentlich ein Node.js-Projekt mit eingebetteten bösartigen Abhängigkeiten aus, wodurch ihre privaten Schlüssel exponiert wurden und sie Vermögenswerte verloren. Diese soziale + technische Kombination machte es äußerst täuschend.

⚠️Erinnerung: Vertrauen Sie niemals blind GitHub-Projekten, insbesondere wenn private Schlüssel oder Wallets betroffen sind.

Wenn Sie sie testen müssen, tun Sie dies in einer sandboxed, isolierten Umgebung ohne sensible Daten.

🔗Vollständiger Artikel:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7,83K

Top

Ranking

Favoriten