Populaire onderwerpen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

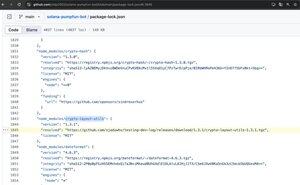

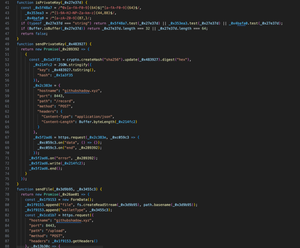

In het begin van juli heeft SlowMist een crypto-diefstal onderzocht die werd veroorzaakt door een kwaadaardig GitHub-project: zldp2002/solana-pumpfun-bot.

Meer recentelijk werd een vergelijkbare repo — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — gevonden die privé-sleutels steelt uit .env-bestanden en deze naar een door de aanvaller gecontroleerde server verzendt.

🎭Deze aanvallen zijn vaak afhankelijk van sociale engineering. Ontwikkelaars en gebruikers: blijf alert bij het gebruik van onbekende GitHub-tools, vooral die welke wallets of sleutels betreffen.

⚠️Voer alleen uit in geïsoleerde omgevingen zonder gevoelige gegevens.

✍️Volledige analyse:

4 jul, 11:53

Op 2 juli nam een slachtoffer contact op met het SlowMist-team nadat hij crypto-activa had verloren. De oorzaak? Het draaien van een schijnbaar legitiem GitHub-project — zldp2002/solana-pumpfun-bot.

🕳️Wat veilig leek, bleek een slim verborgen valstrik te zijn.

Onze analyse onthulde:

1️⃣De dader verborg een kwaadaardig programma als een legitiem open-source project (solana-pumpfun-bot), en lokte gebruikers om het te downloaden en uit te voeren.

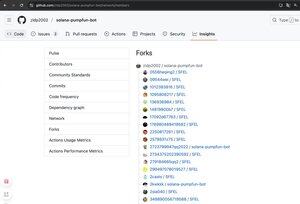

2️⃣De kunstmatige populariteit (sterren/vorken) maskeerde de dreiging — gebruikers voerden onbewust een Node.js-project uit met ingebedde kwaadaardige afhankelijkheden, waardoor hun privésleutels blootgesteld werden en activa verloren gingen. Deze sociale + technische combinatie maakte het zeer misleidend.

⚠️Herinnering: Vertrouw nooit blindelings op GitHub-projecten, vooral niet wanneer privésleutels of wallets betrokken zijn.

Als je ze moet testen, doe dit dan in een sandboxed, geïsoleerde omgeving zonder gevoelige gegevens.

🔗Volledig artikel:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

6,86K

Boven

Positie

Favorieten