トレンドトピック

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

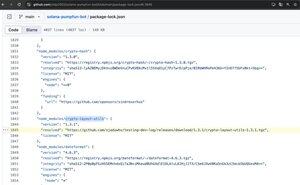

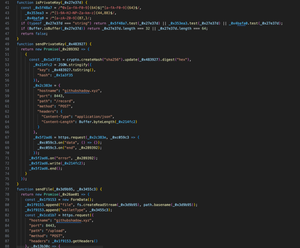

7月初旬、SlowMistは悪意のあるGitHubプロジェクト(zldp2002/solana-pumpfun-bot)によって引き起こされた仮想通貨の盗難を調査しました。

最近では、同様のリポジトリ(audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot)が.envファイルから秘密鍵を盗み、攻撃者が制御するサーバーに送信していることが判明しました。

🎭これらの攻撃は、多くの場合、ソーシャルエンジニアリングに依存しています。開発者とユーザー: 未知の GitHub ツール、特にウォレットやキーを含むツールを使用する場合は、常に注意してください。

⚠️機密データのない隔離された環境でのみ実行します。

✍️完全な分析:

7月4日 11:53

7月2日、ある被害者が暗号資産を失った後、SlowMistチームに連絡を取った。原因は?一見正当なGitHubプロジェクトを実行しています — zldp2002/solana-pumpfun-bot。

🕳️安全そうに見えたのは、巧妙に偽装された罠であることが判明しました。

私たちの分析では、次のことが明らかになりました。

1️(注)加害者は、悪意のあるプログラムを正規のオープンソースプロジェクト(solana-pumpfun-bot)に偽装し、ユーザーにダウンロードして実行するように誘導しました。

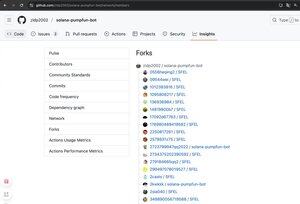

2️(1)その人工的な人気(星型/フォーク型)が脅威を覆い隠していました - ユーザーは知らず知らずのうちに悪意のある依存関係が埋め込まれたNode.jsプロジェクトを実行し、秘密鍵が公開され、資産が失われました。このソーシャル+テクニカルの組み合わせは、それを非常に欺瞞的にしました。

⚠️注意: GitHub プロジェクトを盲目的に信用しないでください (特に秘密鍵やウォレットが関係している場合はなおさらです)。

テストする必要がある場合は、機密データのないサンドボックス化された分離された環境でテストします。

🔗記事全文:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7.08K

トップ

ランキング

お気に入り