Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

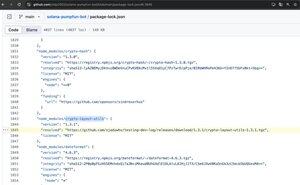

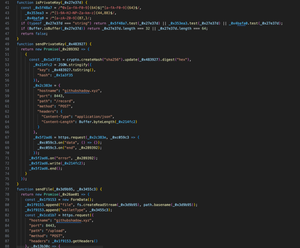

La începutul lunii iulie, SlowMist a investigat un furt de criptomonede cauzat de un proiect GitHub rău intenționat: zldp2002/solana-pumpfun-bot.

Mai recent, un depozit similar – audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot – a fost găsit furând chei private din fișierele .env și trimițându-le către un server controlat de atacatori.

🎭Aceste atacuri se bazează adesea pe inginerie socială. Dezvoltatori și utilizatori: fiți atenți atunci când utilizați instrumente GitHub necunoscute, în special cele care implică portofele sau chei.

⚠️Rulați numai în medii izolate, fără date sensibile.

✍️Analiză completă:

4 iul., 11:53

Pe 2 iulie, o victimă a contactat echipa SlowMist după ce a pierdut active cripto. Cauza? Rularea unui proiect GitHub aparent legitim — zldp2002/solana-pumpfun-bot.

🕳️Ceea ce părea sigur s-a dovedit a fi o capcană inteligent deghizată.

Analiza noastră a dezvăluit:

1️⃣Făptașul a deghizat un program rău intenționat într-un proiect open-source legitim (solana-pumpfun-bot), atrăgând utilizatorii să-l descarce și să-l ruleze.

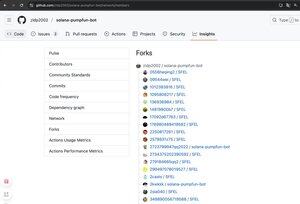

2️⃣Popularitatea sa artificială (stele/bifurcații) a mascat amenințarea - utilizatorii au condus fără să știe un proiect Node.js cu dependențe rău intenționate încorporate, expunându-și cheile private și pierzând active. Această combinație socială + tehnică a făcut-o extrem de înșelătoare.

⚠️Memento: Nu aveți niciodată încredere orbește în proiectele GitHub, mai ales atunci când sunt implicate chei sau portofele private.

Dacă trebuie să le testați, faceți acest lucru într-un mediu sandbox, izolat, fără date sensibile.

🔗Articol complet:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

6,86K

Limită superioară

Clasament

Favorite