Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

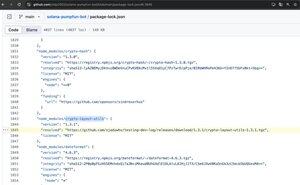

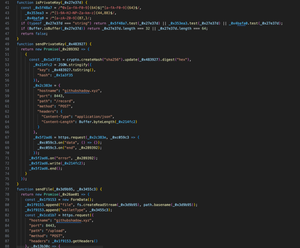

Na początku lipca SlowMist zbadał kradzież kryptowalut spowodowaną złośliwym projektem na GitHubie: zldp2002/solana-pumpfun-bot.

Niedawno znaleziono podobne repozytorium — audiofilter/pumpfun-pumpswap-sniper-copy-trading-bot — które kradło klucze prywatne z plików .env i wysyłało je na serwer kontrolowany przez atakującego.

🎭Te ataki często opierają się na inżynierii społecznej. Programiści i użytkownicy: bądźcie czujni podczas korzystania z nieznanych narzędzi GitHub, szczególnie tych związanych z portfelami lub kluczami.

⚠️Uruchamiaj tylko w izolowanych środowiskach bez wrażliwych danych.

✍️Pełna analiza:

4 lip, 11:53

2 lipca ofiara skontaktowała się z zespołem SlowMist po utracie aktywów kryptograficznych. Przyczyna? Prowadzenie pozornie legalnego projektu na GitHubie — zldp2002/solana-pumpfun-bot.

🕳️To, co wydawało się bezpieczne, okazało się sprytnie ukrytą pułapką.

Nasza analiza ujawniła:

1️⃣Sprawca ukrył złośliwy program jako legalny projekt open-source (solana-pumpfun-bot), wciągając użytkowników do pobrania i uruchomienia go.

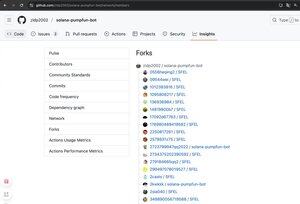

2️⃣Jego sztuczna popularność (gwiazdki/forki) maskowała zagrożenie — użytkownicy nieświadomie uruchomili projekt Node.js z wbudowanymi złośliwymi zależnościami, narażając swoje klucze prywatne i tracąc aktywa. Ta kombinacja społeczna + techniczna uczyniła go niezwykle zwodniczym.

⚠️Przypomnienie: Nigdy nie ufaj ślepo projektom na GitHubie, szczególnie gdy w grę wchodzą klucze prywatne lub portfele.

Jeśli musisz je przetestować, rób to w piaskownicy, w izolowanym środowisku bez wrażliwych danych.

🔗Pełny artykuł:

#Web3Security #NodeJS #OpenSourceSecurity #GitHub

7,83K

Najlepsze

Ranking

Ulubione