トレンドトピック

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

私たちのdevrelによるもう一つの大きな内訳。

7月10日 23:31

GMX v1はAUM操作により$42Mを失いました

昨日、GMX v1は、AUM操作によって$42Mを流出させる攻撃を受けました。これはGMXの2025年の2回目の大きなハッキングでした(3月に$13Mの損失)。

免責事項:これは完全な事後分析ではなく、主にAUM操作の部分を調べました。

攻撃ベクトル:

1. 「executeDecreaseOrder」関数の悪用された再入可能性

2. コールバック中に、人為的に低価格で大量のショートポジションをオープンしました

3. 「globalShortAveragePrices」を操作し、AUMの計算を水増しする

4. システムは、ショートから莫大な「未実現利益」があると考えていた

5. GLPトークンを高値で償還し、実物資産を抽出します

核心的な問題:

GMXのAUM = 物理トークン + ステーブルコイン + 未実現取引利益 + 手数料

ショートがお金を失うと(現在の価格>平均価格)、ボールトは「利益」を上げ、AUMは増加します。攻撃者はこれを悪用して、人為的な利益を生み出しました。

簡単な予防策:

「AUM_change ≤ net_token_inflow + 5%」を強制するAUM境界不変量は、これをすぐに捕捉したでしょう。

この攻撃は、最小限の実際の預金で大規模な人工的価値を生み出しました - まさに経済の健全性チェックが検出するものです。

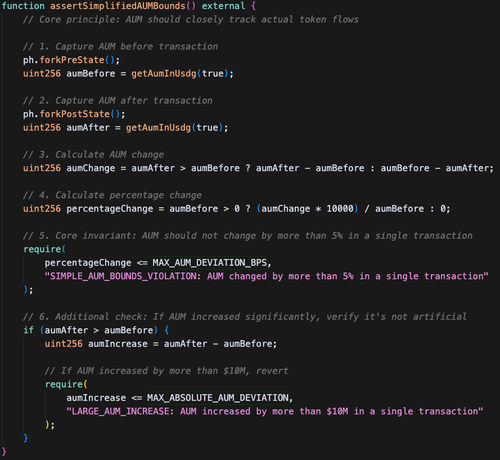

ハッキングを検出して防止できた@phylaxsystemsアサーションの簡略化されたバージョン:

712

トップ

ランキング

お気に入り