Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Otro gran desglose por parte de nuestro devrel.

10 jul, 23:31

GMX v1 perdió $42M debido a la manipulación de AUM

Ayer, GMX v1 sufrió un ataque que drenó $42M a través de la manipulación de AUM. Este fue el segundo gran hackeo de GMX en 2025 (perdió $13M en marzo).

Descargo de responsabilidad: Esto no es un análisis post-mortem completo, principalmente he investigado la parte de la manipulación de AUM.

El vector de ataque:

1. Explotó la reentrancia en la función `executeDecreaseOrder`

2. Durante la llamada de retorno, abrió posiciones cortas masivas a precios artificialmente bajos

3. Manipuló `globalShortAveragePrices`, inflando el cálculo de AUM

4. El sistema pensó que tenía enormes "beneficios no realizados" de las posiciones cortas

5. Redimió tokens GLP a precios inflados, extrayendo activos reales

El problema central:

AUM de GMX = Tokens físicos + Stablecoins + Beneficios de trading no realizados + Tarifas

Cuando las posiciones cortas pierden dinero (precio actual > precio promedio), la bóveda "gana" y AUM aumenta. El atacante explotó esto para crear beneficios artificiales.

Prevención simple:

Una invariante de límites de AUM que imponga `AUM_change ≤ net_token_inflow + 5%` habría detectado esto de inmediato.

El ataque creó un valor artificial masivo con depósitos reales mínimos - exactamente lo que las verificaciones de cordura económica detectan.

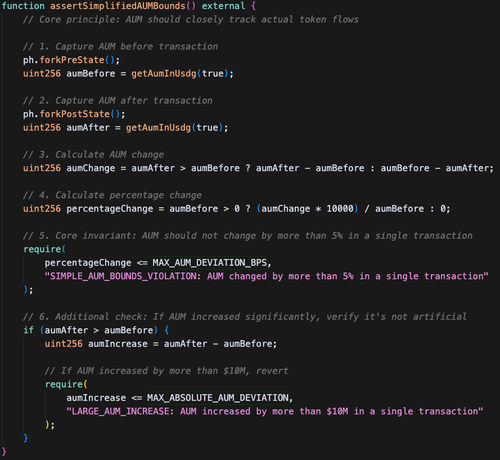

Una versión simplificada de una afirmación de @phylaxsystems que podría haber detectado y prevenido el hackeo:

720

Parte superior

Clasificación

Favoritos