Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Une autre excellente analyse de notre devrel.

10 juil., 23:31

GMX v1 a perdu 42 millions de dollars à cause de la manipulation de l'AUM

Hier, GMX v1 a subi une attaque qui a drainé 42 millions de dollars par manipulation de l'AUM. C'était le 2ème hack majeur de GMX en 2025 (perte de 13 millions de dollars en mars).

Avertissement : Ce n'est pas un post-mortem complet, je me suis principalement concentré sur la partie manipulation de l'AUM.

Le vecteur d'attaque :

1. Exploitation de la réentrance dans la fonction `executeDecreaseOrder`

2. Pendant le rappel, ouverture de positions courtes massives à des prix artificiellement bas

3. Manipulation des `globalShortAveragePrices`, gonflant le calcul de l'AUM

4. Le système pensait avoir d'énormes "profits non réalisés" provenant des positions courtes

5. Rachat de tokens GLP à des prix gonflés, extrayant des actifs réels

Le problème central :

AUM de GMX = Tokens physiques + Stablecoins + Profits de trading non réalisés + Frais

Lorsque les positions courtes perdent de l'argent (prix actuel > prix moyen), le coffre "profite" et l'AUM augmente. L'attaquant a exploité cela pour créer des profits artificiels.

Prévention simple :

Une invariant de bornes AUM imposant `AUM_change ≤ net_token_inflow + 5%` aurait immédiatement détecté cela.

L'attaque a créé une valeur artificielle massive avec des dépôts réels minimaux - exactement ce que les vérifications de santé économique détectent.

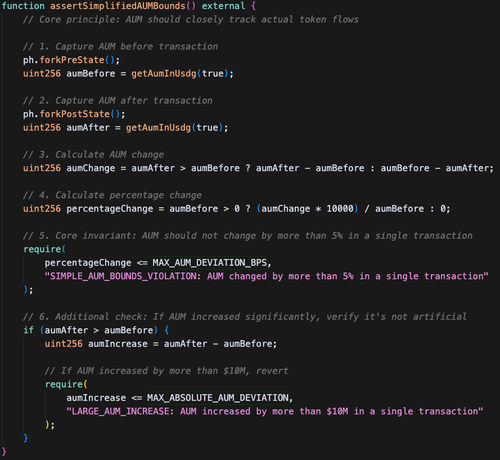

Une version simplifiée d'une assertion de @phylaxsystems qui aurait pu détecter et prévenir le hack :

718

Meilleurs

Classement

Favoris