Актуальні теми

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Безпека, визначена програмами, що забезпечується мережами

"Повірте нам, ми в безпеці" вже недостатньо добре.

Ваші користувачі вже чули це раніше. З протоколів, які були злиті. Від платформ, які обіцяли безпеку. Від аудиторів, які пропустили критичні недоліки.

Розумні користувачі не довіряють. Вони перевіряють.

З Phylax вони можуть.

Кожне твердження про безпеку захисту їхніх коштів є публічним. Кожен інваріант записаний читабельним кодом. Кожен захист може бути незалежно перевірений будь-ким, хто має базові знання Solidity (або навіть без них).

Жодних алгоритмів чорної скриньки. Жодних фірмових моделей безпеки. Ніякої «довіри до нашого процесу».

Просто прозорі докази, які будь-хто може прочитати та перевірити.

181

"Повірте нам, ми в безпеці" вже недостатньо добре.

Ваші користувачі вже чули це раніше. З протоколів, які були злиті. Від платформ, які обіцяли безпеку. Від аудиторів, які пропустили критичні недоліки.

Розумні користувачі не довіряють. Вони перевіряють.

З Phylax вони можуть.

Кожне твердження про безпеку захисту їхніх коштів є публічним. Кожен інваріант записаний читабельним кодом. Кожен захист може бути незалежно перевірений будь-ким, хто має базові знання Solidity (або навіть без них).

Жодних алгоритмів чорної скриньки. Жодних фірмових моделей безпеки. Ніякої «довіри до нашого процесу».

Просто прозорі, математичні докази, які кожен може прочитати та перевірити.

171

Користувач Phylax Systems поділився

Саме тому ми створюємо Phylax

Robinhood не хоче використовувати ланцюг загального призначення, тому що вони не можуть контролювати модель безпеки.

Їм потрібні гарантії, що їхні користувачі не отримають rekt від якогось експлойта DeFi або злому мосту, до якого вони не мали жодного стосунку

770

Ми нічого не контролюємо.

Контроль протоколів: визначення правил безпеки.

Контроль мереж: моделювання та забезпечення дотримання правил.

Δ: додатковий етап перевірки в обробці транзакцій.

Те саме: структури управління, припущення про довіру, оперативний контроль.

Наша стаття про нейтральні системи безпеки:

534

Ще одна велика розбивка від нашого розробника.

jacob Φ10 лип., 23:31

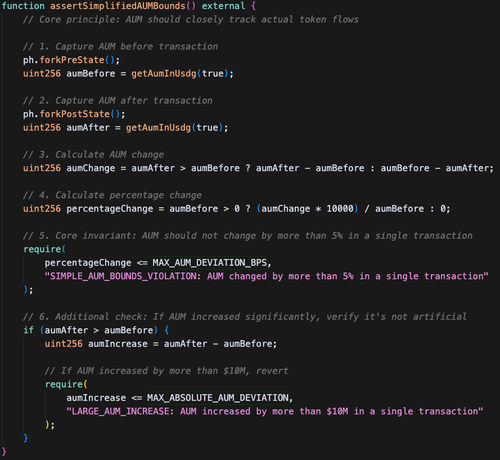

GMX v1 втратив $42 млн через маніпуляції з AUM

Вчора GMX v1 зазнав атаки, яка призвела до виснаження 42 мільйонів доларів через маніпуляції з AUM. Це був 2-й великий злом GMX у 2025 році (у березні він втратив $13 млн).

Дисклеймер: Це не повний посмертний розтин, я в основному розглянув частину маніпуляції з AUM.

Вектор атаки:

1. Використано повторне входження у функцію 'executeЗменшенняOrder'

2. Під час зворотного виклику відкривалися масові короткі позиції за штучно заниженими цінами

3. Маніпулювання «глобальними шорт-середніми цінами», завищення розрахунку AUM

4. Система вважала, що має величезні «нереалізовані прибутки» від шортів

5. Викуп токенів GLP за завищеними цінами, видобуток реальних активів

Основне питання:

AUM GMX = фізичні токени + стабільні монети + нереалізований торговий прибуток + комісії

Коли шорти втрачають гроші (поточну ціну > середню ціну), сховище «отримує прибуток», а AUM збільшується. Зловмисник використовував це для створення штучного прибутку.

Проста профілактика:

Інваріант обмежень AUM, що забезпечує виконання «AUM_change ≤ net_token_inflow + 5%», вловив би це відразу.

Атака створила величезну штучну вартість з мінімальними реальними депозитами – саме те, що виявляють перевірки економічної розсудливості.

Спрощена версія твердження @phylaxsystems, яке могло виявити та запобігти злому:

736

Найкращі

Рейтинг

Вибране

Актуальне ончейн

Популярні в X

Нещодавнє найкраще фінансування

Найбільш варте уваги