Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Seguridad definida por aplicaciones aplicada por redes

"'Confía en nosotros, estamos seguros' ya no es suficiente.

Sus usuarios han escuchado esto antes. De protocolos que se agotaron. De plataformas que prometían seguridad. De auditores que pasaron por alto fallas críticas.

Los usuarios inteligentes no confían. Verifican.

Con Phylax, pueden.

Todas las afirmaciones de seguridad que protegen sus fondos son públicas. Cada invariante está escrito en código legible. Cada protección puede ser verificada de forma independiente por cualquier persona con conocimientos básicos de Solidity (o incluso sin ellos).

No hay algoritmos de caja negra. No hay modelos de seguridad propietarios. Nada de 'confiar en nuestro proceso'.

Solo pruebas transparentes que cualquiera puede leer y verificar.

183

"'Confía en nosotros, estamos seguros' ya no es suficiente.

Sus usuarios han escuchado esto antes. De protocolos que se agotaron. De plataformas que prometían seguridad. De auditores que pasaron por alto fallas críticas.

Los usuarios inteligentes no confían. Verifican.

Con Phylax, pueden.

Todas las afirmaciones de seguridad que protegen sus fondos son públicas. Cada invariante está escrito en código legible. Cada protección puede ser verificada de forma independiente por cualquier persona con conocimientos básicos de Solidity (o incluso sin ellos).

No hay algoritmos de caja negra. No hay modelos de seguridad propietarios. Nada de 'confiar en nuestro proceso'.

Solo pruebas matemáticas transparentes que cualquiera puede leer y verificar.

173

Phylax Systems reposteó

A decir verdad, esta es exactamente la razón por la que estamos construyendo Phylax

Robinhood no quiere usar una cadena de propósito general porque no puede controlar el modelo de seguridad.

Necesitan garantías de que sus usuarios no serán rekt por algún exploit DeFi o hackeo de puente con el que no tuvieron nada que ver

772

No controlamos nada.

Control de protocolos: Definición de reglas de seguridad.

Control de Redes: Simulación y aplicación de reglas.

Δ: Un paso de validación adicional en el procesamiento de transacciones.

Lo mismo: Estructuras de gobernanza, supuestos de confianza, control operativo.

Nuestro artículo sobre sistemas de seguridad neutrales:

535

Otro gran colapso de nuestro devrel.

jacob Φ10 jul, 23:31

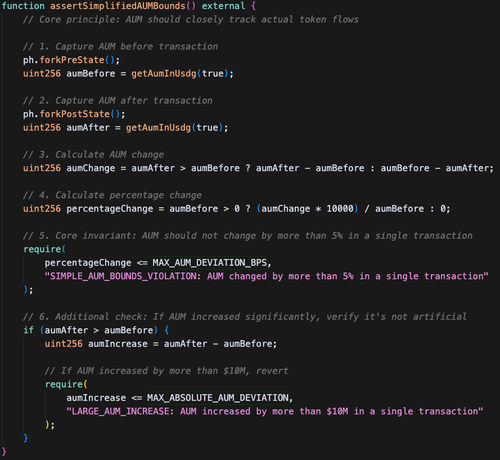

GMX v1 perdió 42 millones de dólares por manipulación de activos bajo gestión

Ayer GMX v1 sufrió un ataque que drenó 42 millones de dólares a través de la manipulación de AUM. Este fue el segundo gran hackeo de GMX de 2025 (perdió 13 millones de dólares en marzo).

Descargo de responsabilidad: Esta no es una autopsia completa, he investigado principalmente la parte de manipulación de AUM.

El vector de ataque:

1. Reentrada explotada en la función 'executeDecreaseOrder'

2. Durante la devolución de llamada, abrió posiciones cortas masivas a precios artificialmente bajos

3. Manipulación de 'globalShortAveragePrices', inflando el cálculo de AUM

4. El sistema pensó que tenía enormes "ganancias no realizadas" de los cortos

5. Tokens GLP canjeados a precios inflados, extrayendo activos reales

La cuestión central:

AUM de GMX = Tokens físicos + Stablecoins + Ganancias comerciales no realizadas + Tarifas

Cuando los cortos pierden dinero (precio actual > precio promedio), la bóveda "se beneficia" y los AUM aumentan. El atacante aprovechó esto para crear ganancias artificiales.

Prevención sencilla:

Un invariante de límites de AUM que imponga 'AUM_change ≤ net_token_inflow + 5%' habría detectado esto de inmediato.

El ataque creó un valor artificial masivo con depósitos reales mínimos, exactamente lo que detectan los controles de cordura económica.

Una versión simplificada de una aserción @phylaxsystems que podría haber detectado y evitado el hackeo:

737

Populares

Ranking

Favoritas

Onchain en tendencia

Tendencia en X

Principales fondos recientes

Más destacadas