Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Sicurezza definita dall'app applicata dalle reti

"'Fidati di noi, siamo sicuri" non è più sufficiente.

I tuoi utenti l'hanno già sentito. Da protocolli che sono stati svuotati. Da piattaforme che promettevano sicurezza. Da auditor che hanno trascurato difetti critici.

Gli utenti intelligenti non si fidano. Verificano.

Con Phylax, possono farlo.

Ogni affermazione di sicurezza a protezione dei loro fondi è pubblica. Ogni invariante è scritta in codice leggibile. Ogni protezione può essere verificata indipendentemente da chiunque abbia una conoscenza di base di Solidity (o anche senza, presto).

Nessun algoritmo a scatola nera. Nessun modello di sicurezza proprietario. Nessun 'fidati del nostro processo.'

Solo prove trasparenti che chiunque può leggere e verificare.

142

"'Fidati di noi, siamo sicuri" non è più sufficiente.

I tuoi utenti l'hanno già sentito. Da protocolli che sono stati svuotati. Da piattaforme che promettevano sicurezza. Da auditor che hanno trascurato difetti critici.

Gli utenti intelligenti non si fidano. Verificano.

Con Phylax, possono farlo.

Ogni affermazione di sicurezza a protezione dei loro fondi è pubblica. Ogni invariabile è scritta in codice leggibile. Ogni protezione può essere verificata indipendentemente da chiunque abbia una conoscenza di base di Solidity (o anche senza, presto).

Nessun algoritmo a scatola nera. Nessun modello di sicurezza proprietario. Nessun 'fidati del nostro processo.'

Solo prove matematiche trasparenti che chiunque può leggere e verificare.

127

Phylax Systems ha ripubblicato

a dire il vero, questo è esattamente il motivo per cui stiamo costruendo phylax

robinhood non vuole utilizzare una catena di uso generale perché non può controllare il modello di sicurezza.

hanno bisogno di garanzie che i loro utenti non vengano rovinati da qualche exploit defi o hack di bridge di cui non hanno nulla a che fare.

703

Non controlliamo nulla.

Controllo dei protocolli: definizione delle regole di sicurezza.

Controllo delle reti: simulazione e applicazione delle regole.

Δ: Un ulteriore passaggio di convalida nel processo di transazione.

Stesso: strutture di governance, assunzioni di fiducia, controllo operativo.

Il nostro contributo sui sistemi di sicurezza neutrali:

480

Un'altra grande analisi da parte del nostro devrel.

jacob Φ10 lug, 23:31

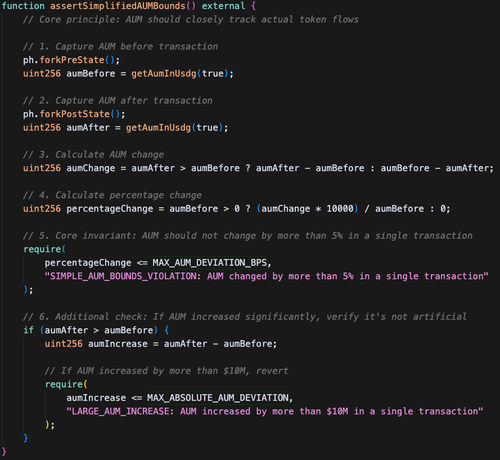

GMX v1 Lost $42M Through AUM Manipulation

Yesterday GMX v1 suffered an attack that drained $42M through AUM manipulation. This was GMX's 2nd major hack of 2025 (lost $13M in March).

Disclaimer: This is not a full post-mortem, I've mainly looked into the AUM manipulation part.

The Attack Vector:

1. Exploited reentrancy in `executeDecreaseOrder` function

2. During callback, opened massive short positions at artificially low prices

3. Manipulated `globalShortAveragePrices`, inflating AUM calculation

4. System thought it had huge "unrealized profits" from shorts

5. Redeemed GLP tokens at inflated prices, extracting real assets

The Core Issue:

GMX's AUM = Physical Tokens + Stablecoins + Unrealized Trading Profits + Fees

When shorts lose money (current price > average price), the vault "profits" and AUM increases. The attacker exploited this to create artificial profits.

Simple Prevention:

An AUM bounds invariant enforcing `AUM_change ≤ net_token_inflow + 5%` would have caught this immediately.

The attack created massive artificial value with minimal real deposits - exactly what economic sanity checks detect.

A simplified version of a @phylaxsystems assertion that could have detected and prevented the hack:

697

Principali

Ranking

Preferiti

On-chain di tendenza

Di tendenza su X

Principali fondi recenti

Più popolari