Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Phylax Systems

Zabezpieczenia definiowane przez aplikację wymuszane przez sieci

"'Zaufaj nam, jesteśmy bezpieczni" to już za mało.

Twoi użytkownicy słyszeli to wcześniej. Od protokołów, które zostały wyczyszczone. Od platform, które obiecywały bezpieczeństwo. Od audytorów, którzy przeoczyli krytyczne błędy.

Mądrzy użytkownicy nie ufają. Weryfikują.

Z Phylax mogą to zrobić.

Każde zapewnienie bezpieczeństwa chroniące ich środki jest publiczne. Każda inwariant jest napisana w czytelnym kodzie. Każda ochrona może być niezależnie weryfikowana przez każdego, kto ma podstawową wiedzę o Solidity (lub nawet bez niej wkrótce).

Żadnych algorytmów czarnej skrzynki. Żadnych własnościowych modeli bezpieczeństwa. Żadnego 'ufaj naszemu procesowi.'

Tylko przejrzyste dowody, które każdy może przeczytać i zweryfikować.

194

"'Zaufaj nam, jesteśmy bezpieczni" to już za mało.

Twoi użytkownicy słyszeli to wcześniej. Od protokołów, które zostały wyczyszczone. Od platform, które obiecywały bezpieczeństwo. Od audytorów, którzy przeoczyli krytyczne błędy.

Mądrzy użytkownicy nie ufają. Weryfikują.

Z Phylax mogą.

Każde zapewnienie bezpieczeństwa chroniące ich środki jest publiczne. Każda inwariant jest napisana w czytelnym kodzie. Każda ochrona może być niezależnie weryfikowana przez każdego, kto ma podstawową wiedzę o Solidity (lub nawet bez niej wkrótce).

Żadnych algorytmów czarnej skrzynki. Żadnych własnościowych modeli bezpieczeństwa. Żadnego 'ufaj naszemu procesowi.'

Tylko przejrzyste, matematyczne dowody, które każdy może przeczytać i zweryfikować.

183

Użytkownik Phylax Systems udostępnił ponownie

szczerze mówiąc, to dokładnie dlatego budujemy phylax

robinhood nie chce korzystać z ogólnego łańcucha, ponieważ nie mogą kontrolować modelu bezpieczeństwa.

potrzebują gwarancji, że ich użytkownicy nie zostaną oszukani przez jakieś exploity defi lub ataki na mosty, z którymi nie mieli nic wspólnego.

776

Nie kontrolujemy niczego.

Kontrola protokołów: Definicja zasad bezpieczeństwa.

Kontrola sieci: Symulacja i egzekwowanie zasad.

Δ: Dodatkowy krok walidacji w przetwarzaniu transakcji.

To samo: Struktury zarządzania, założenia dotyczące zaufania, kontrola operacyjna.

Nasza część na temat neutralnych systemów bezpieczeństwa:

545

Kolejne świetne podsumowanie od naszego devrela.

jacob Φ10 lip, 23:31

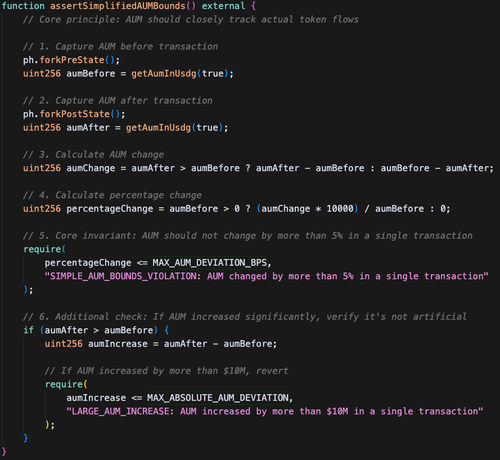

GMX v1 stracił 42 mln dolarów przez manipulację AUM

Wczoraj GMX v1 padł ofiarą ataku, który wyczerpał 42 mln dolarów przez manipulację AUM. To był drugi poważny hack GMX w 2025 roku (stracono 13 mln dolarów w marcu).

Zastrzeżenie: To nie jest pełna analiza po incydencie, skupiłem się głównie na części dotyczącej manipulacji AUM.

Wektor ataku:

1. Wykorzystano reentrancy w funkcji `executeDecreaseOrder`

2. Podczas wywołania zwrotnego otwarto ogromne krótkie pozycje po sztucznie niskich cenach

3. Manipulowano `globalShortAveragePrices`, zawyżając obliczenia AUM

4. System myślał, że ma ogromne "niewykorzystane zyski" z krótkich

5. Wykupiono tokeny GLP po zawyżonych cenach, wyciągając prawdziwe aktywa

Główny problem:

AUM GMX = Tokeny fizyczne + Stablecoiny + Niewykorzystane zyski z handlu + Opłaty

Kiedy krótkie pozycje tracą pieniądze (aktualna cena > średnia cena), skarbiec "zyskuje" i AUM rośnie. Napastnik wykorzystał to, aby stworzyć sztuczne zyski.

Prosta zapobieganie:

Inwariant ograniczający AUM, egzekwujący `AUM_change ≤ net_token_inflow + 5%`, natychmiast by to wykrył.

Atak stworzył ogromną sztuczną wartość przy minimalnych rzeczywistych depozytach - dokładnie to, co wykrywają kontrole zdrowego rozsądku w ekonomii.

Uproszczona wersja asercji @phylaxsystems, która mogła wykryć i zapobiec hackowi:

748

Najlepsze

Ranking

Ulubione

Trendy onchain

Trendy na X

Niedawne największe finansowanie

Najbardziej godne uwagi