Chủ đề thịnh hành

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 đã mất 42 triệu đô la do thao túng AUM

Hôm qua, GMX v1 đã chịu một cuộc tấn công khiến 42 triệu đô la bị rút ra thông qua thao túng AUM. Đây là vụ hack lớn thứ hai của GMX trong năm 2025 (đã mất 13 triệu đô la vào tháng 3).

Lưu ý: Đây không phải là một bài phân tích đầy đủ, tôi chủ yếu đã xem xét phần thao túng AUM.

Vector tấn công:

1. Khai thác reentrancy trong hàm `executeDecreaseOrder`

2. Trong callback, mở các vị thế bán khống lớn với giá thấp một cách giả tạo

3. Thao túng `globalShortAveragePrices`, làm tăng tính toán AUM

4. Hệ thống nghĩ rằng nó có "lợi nhuận chưa thực hiện" khổng lồ từ các vị thế bán khống

5. Đổi GLP tokens với giá đã bị thổi phồng, rút ra tài sản thực

Vấn đề cốt lõi:

AUM của GMX = Token vật lý + Stablecoins + Lợi nhuận giao dịch chưa thực hiện + Phí

Khi các vị thế bán khống thua lỗ (giá hiện tại > giá trung bình), kho "lợi nhuận" và AUM tăng lên. Kẻ tấn công đã khai thác điều này để tạo ra lợi nhuận giả tạo.

Phòng ngừa đơn giản:

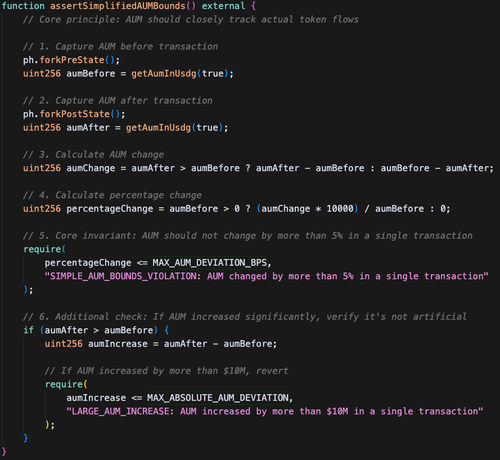

Một bất biến giới hạn AUM thực thi `AUM_change ≤ net_token_inflow + 5%` sẽ ngay lập tức phát hiện điều này.

Cuộc tấn công đã tạo ra giá trị giả tạo khổng lồ với số tiền gửi thực tế tối thiểu - chính xác là những gì các kiểm tra sanity kinh tế phát hiện.

Một phiên bản đơn giản của một khẳng định @phylaxsystems có thể đã phát hiện và ngăn chặn vụ hack:

1,89K

Hàng đầu

Thứ hạng

Yêu thích