Subiecte populare

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 a pierdut 42 de milioane de dolari prin manipularea AUM

Ieri, GMX v1 a suferit un atac care a drenat 42 de milioane de dolari prin manipularea AUM. Acesta a fost al 2-lea hack major al GMX din 2025 (a pierdut 13 milioane de dolari în martie).

Disclaimer: Acesta nu este un post-mortem complet, m-am uitat în principal la partea de manipulare AUM.

Vectorul de atac:

1. Reintrarea exploatată în funcția "executeDecreaseOrder"

2. În timpul apelului înapoi, a deschis poziții scurte masive la prețuri scăzute artificial

3. Manipularea "globalShortAveragePrices", umflarea calculului AUM

4. Sistemul a crezut că are "profituri nerealizate" uriașe din poziții short

5. Token-uri GLP răscumpărate la prețuri umflate, extragând active reale

Problema principală:

AUM GMX = jetoane fizice + monede stabile + profituri de tranzacționare nerealizate + comisioane

Când pozițiile short pierd bani (prețul curent > prețul mediu), seiful "profită" și AUM crește. Atacatorul a exploatat acest lucru pentru a crea profituri artificiale.

Prevenire simplă:

Un invariant AUM care impune "AUM_change ≤ net_token_inflow + 5%" ar fi detectat acest lucru imediat.

Atacul a creat o valoare artificială masivă cu depozite reale minime - exact ceea ce detectează verificările economice.

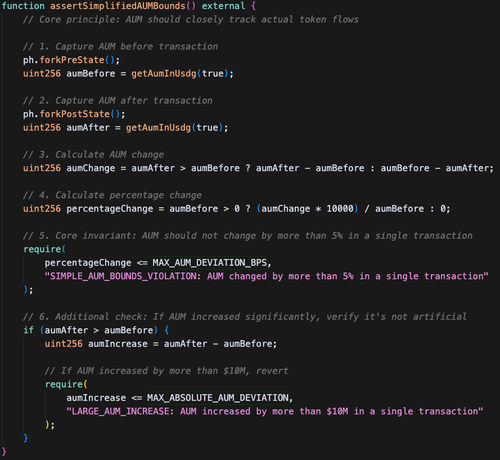

O versiune simplificată a unei afirmații @phylaxsystems care ar fi putut detecta și preveni hack-ul:

1,89K

Limită superioară

Clasament

Favorite