Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 verlor 42 Millionen Dollar durch AUM-Manipulation

Gestern erlitt GMX v1 einen Angriff, der 42 Millionen Dollar durch AUM-Manipulation abgezogen hat. Dies war der zweite große Hack von GMX im Jahr 2025 (im März wurden 13 Millionen Dollar verloren).

Haftungsausschluss: Dies ist kein vollständiger Nachbericht, ich habe hauptsächlich den Teil der AUM-Manipulation untersucht.

Der Angriffsvektor:

1. Ausnutzung der Reentrancy in der Funktion `executeDecreaseOrder`

2. Während des Rückrufs wurden massive Short-Positionen zu künstlich niedrigen Preisen eröffnet

3. Manipulation der `globalShortAveragePrices`, was die AUM-Berechnung aufblähte

4. Das System dachte, es hätte riesige "nicht realisierte Gewinne" aus Shorts

5. GLP-Token zu überhöhten Preisen eingelöst, wodurch reale Vermögenswerte extrahiert wurden

Das Kernproblem:

GMX's AUM = Physische Token + Stablecoins + Nicht realisierte Handelsgewinne + Gebühren

Wenn Shorts Geld verlieren (aktueller Preis > Durchschnittspreis), "profitiert" der Vault und die AUM steigt. Der Angreifer nutzte dies aus, um künstliche Gewinne zu erzeugen.

Einfache Prävention:

Eine AUM-Grenzwert-Invarianz, die `AUM_change ≤ net_token_inflow + 5%` durchsetzt, hätte dies sofort erkannt.

Der Angriff erzeugte massive künstliche Werte mit minimalen realen Einlagen - genau das, was wirtschaftliche Plausibilitätsprüfungen erkennen.

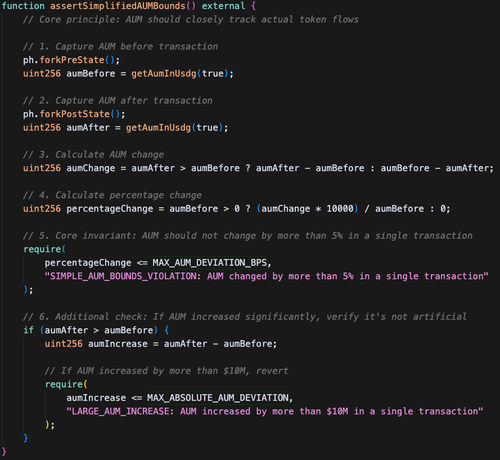

Eine vereinfachte Version einer @phylaxsystems-Behauptung, die den Hack hätte erkennen und verhindern können:

1,87K

Top

Ranking

Favoriten