Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

GMX v1 Perdeu $42M Através de Manipulação de AUM

Ontem, o GMX v1 sofreu um ataque que drenou $42M através da manipulação de AUM. Este foi o 2º grande hack do GMX em 2025 (perdeu $13M em março).

Aviso: Este não é um post-mortem completo, eu principalmente analisei a parte da manipulação de AUM.

O Vetor do Ataque:

1. Explorou a reentrância na função `executeDecreaseOrder`

2. Durante o callback, abriu posições curtas massivas a preços artificialmente baixos

3. Manipulou `globalShortAveragePrices`, inflando o cálculo de AUM

4. O sistema pensou que tinha enormes "lucros não realizados" das posições curtas

5. Resgatou tokens GLP a preços inflacionados, extraindo ativos reais

A Questão Central:

AUM do GMX = Tokens Físicos + Stablecoins + Lucros de Trading Não Realizados + Taxas

Quando as posições curtas perdem dinheiro (preço atual > preço médio), o cofre "lucra" e o AUM aumenta. O atacante explorou isso para criar lucros artificiais.

Prevenção Simples:

Uma invariância de limites de AUM que impusesse `AUM_change ≤ net_token_inflow + 5%` teria detectado isso imediatamente.

O ataque criou um enorme valor artificial com depósitos reais mínimos - exatamente o que os testes de sanidade econômica detectam.

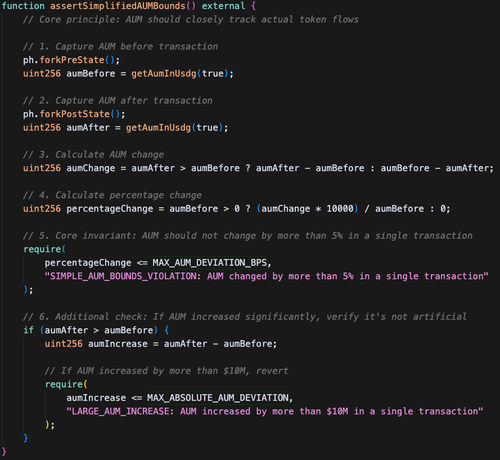

Uma versão simplificada de uma afirmação da @phylaxsystems que poderia ter detectado e prevenido o hack:

1,89K

Top

Classificação

Favoritos