Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Solana Developers

gm Solana Developooooors! Wiadomości, aktualizacje, treść, kod i oferty pracy dla programistów 🧑🏽 💻 Solana

Użytkownik Solana Developers udostępnił ponownie

Jeszcze jeden udany wkład w anchor! To jest ogromny krok, całkowicie przepisano polecenie weryfikacji anchor, aby korzystało z solana-verify w tle, dodano również nowy flag --path w poleceniu instalacyjnym, dzięki czemu deweloperzy mogą teraz testować swoje ulepszenia bezpośrednio z nowego binarnego pliku...

Sprawdź wszystkie ulepszenia w podsumowaniu PR.

Szczególne podziękowania dla @jacobvcreech i @exoaursen za pomoc w tym projekcie.

5,54K

Użytkownik Solana Developers udostępnił ponownie

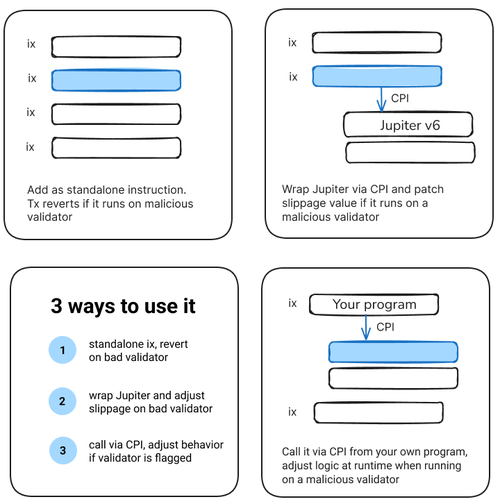

To może być kontrowersyjne, ale twoje transakcje powinny być w stanie bronić się przed złośliwymi walidatorami sandwiching.

Zbudowałem prosty program, który robi dokładnie to.

Nie możesz wiedzieć w czasie rzeczywistym, czy slippage to naturalny ruch rynkowy, czy atak sandwich. Ale jeśli twoja wymiana trafi na znanego złośliwego walidatora, praktycznie gwarantujesz sobie, że zostaniesz zsandwiched do maksymalnego slippage.

To pozwala ci się bronić.

✅ Na zaufanym walidatorze? Twoja transakcja przebiega z pożądanym slippage (x%).

❌ Na złośliwym walidatorze? Slippage twojej transakcji jest dostosowywany (0%, jakaś frakcja x%, cokolwiek chcesz)

Zamiast po prostu cofać, twoja transakcja może zakończyć się sukcesem z ściślejszymi ograniczeniami, gdy działa w ciemniejszym lesie.

Kiedy tworzysz i podpisujesz swoją transakcję, nie wiesz dokładnie, na którym walidatorze wyląduje, więc logika zmieniająca zachowanie musi być on-chain.

Jak to działa? Program Solana nie może uzyskać dostępu do aktualnego walidatora, ale może uzyskać dostęp do aktualnego slotu.

Program przyjmuje skompaktowaną reprezentację (14 bajtów, ale można ją jeszcze bardziej zredukować), aby umożliwić programowi sprawdzenie, czy lider slotu jest oznaczony jako złośliwy.

Kilka sposobów na jego użycie:

(1) Możesz go wstawić bezpośrednio jako prostą instrukcję (<260 CU, z czego większość to dostęp do sysvar Clock). Cofnie całą transakcję, gdy wyląduje na złośliwym walidatorze.

(2) Możesz go użyć do owinięcia routera Jupiter v6. Wywoła program Jupiter i dynamicznie nadpisze wartość `slippage`, ale tylko wtedy, gdy działa na złośliwym walidatorze.

(3) Wywołaj go bezpośrednio za pomocą CPI z własnego programu.

Lista złośliwych walidatorów i ich nadchodzących slotów może być pozyskiwana z naszego nadchodzącego API Sandwiched[dot]me lub z własnych danych.

Pamiętaj, że ten prototyp jest eksperymentalny. Nie jest wdrożony on-chain. Chciałbym poznać twoje opinie, a PR-y są mile widziane.

2,8K

Deweloperzy Solany wysyłają 🚢🚢🚢

Brian16 lip, 22:26

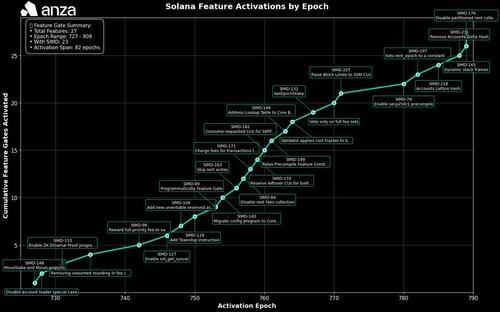

Solana wprowadza funkcje, gdy są gotowe. Od początku 2025 roku Solana aktywowała 27 bram funkcji w 82 epokach 🧵

22,15K

Użytkownik Solana Developers udostępnił ponownie

🚨Jak to działa – Ep. 1 jest już na żywo!

Gość: Noah Prince, szef inżynierii protokołów w Helium

Ten odcinek zagłębia się w jedną z największych integracji DePIN x Solana do tej pory — skalowanie w rzeczywistym świecie, nagrody on-chain, eksperymenty z zarządzaniem i dlaczego Helium porzuciło własny blockchain.

Mnóstwo ostrych spostrzeżeń, prawdziwych lekcji i szczegółów zza kulis.

🎥 Link poniżej — oglądaj teraz!

#jakto działa #helium #solana #web3 #depin #infrastruktura blockchain

1,63K

Najlepsze

Ranking

Ulubione

Trendy onchain

Trendy na X

Niedawne największe finansowanie

Najbardziej godne uwagi