Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Solana Developers

gm Solana Developooooors ! Actualités, mises à jour, contenu, code et opportunités d’emploi pour les développeurs 🧑🏽 💻 Solana

Solana Developers a reposté

Une autre contribution réussie à anchor ! Celle-ci est énorme, la commande de vérification d'anchor a été entièrement refactorisée pour utiliser solana-verify en arrière-plan, et j'ai également ajouté un nouveau drapeau --path sur la commande d'installation afin que les développeurs puissent désormais tester leurs améliorations directement depuis le nouveau binaire généré...

Vérifiez toutes les améliorations dans le résumé de la PR.

Un grand merci à @jacobvcreech et @exoaursen pour leur aide sur ce projet.

5,54K

Solana Developers a reposté

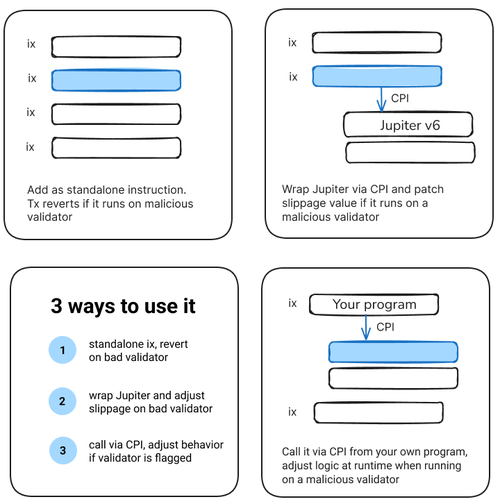

Cela pourrait être controversé, mais vos transactions devraient pouvoir se défendre contre les validateurs malveillants pratiquant le sandwiching.

J'ai construit un programme simple pour faire exactement cela.

Vous ne pouvez pas savoir à l'exécution si le slippage est un mouvement naturel du marché ou une attaque par sandwich. Mais si votre échange atterrit sur un validateur malveillant connu, vous êtes pratiquement garanti d'être sandwiché jusqu'à votre slippage maximum.

Cela vous permet de riposter.

✅ Sur un validateur de confiance ? Votre transaction se poursuit avec le slippage souhaité (x%).

❌ Sur un validateur malveillant ? Le slippage de votre transaction est ajusté (0%, une fraction de x%, tout ce que vous voulez)

Au lieu de simplement revenir en arrière, votre transaction peut réussir avec des contraintes plus strictes lorsqu'elle fonctionne dans une forêt plus sombre.

Lorsque vous créez et signez votre transaction, vous ne savez pas exactement sur quel validateur elle atterrira, donc la logique qui change le comportement doit être onchain.

Alors, comment cela fonctionne-t-il ? Un programme Solana ne peut pas accéder au validateur actuel, mais il peut accéder à la tranche actuelle.

Le programme prend une représentation compacte (14 octets mais peut être réduite davantage) pour permettre au programme de vérifier si le leader de la tranche est signalé comme malveillant.

Quelques façons de l'utiliser :

(1) Vous pouvez l'insérer directement comme une simple instruction (<260 CU, dont la plupart consiste à accéder au sysvar Clock). Annule l'ensemble de la tx lorsqu'elle atterrit sur un validateur malveillant.

(2) Vous pouvez l'utiliser pour envelopper le routeur Jupiter v6. Il appellera le programme Jupiter et remplacera dynamiquement la valeur de `slippage` mais uniquement lorsqu'il fonctionne sur un validateur malveillant.

(3) Appelez-le directement via CPI depuis votre propre programme.

La liste des validateurs malveillants et leurs prochaines tranches peut être obtenue à partir de notre API Sandwiched[dot]me à venir ou de vos propres données.

Gardez à l'esprit que ce prototype est expérimental. Il n'est pas déployé onchain. J'aimerais avoir vos retours et les PR sont les bienvenus.

2,8K

Les développeurs de Solana expédient 🚢🚢🚢

Brian16 juil., 22:26

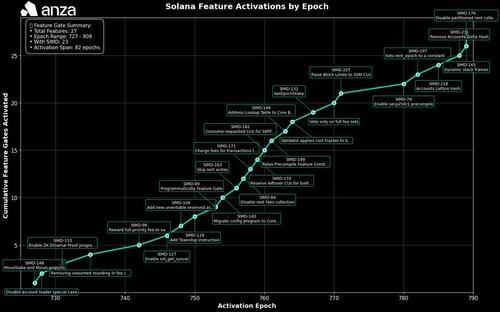

Solana déploie des fonctionnalités lorsqu'elles sont prêtes. Depuis le début de 2025, Solana a activé 27 portes de fonctionnalités à travers 82 époques 🧵

22,14K

Solana Developers a reposté

🚨Comment ça fonctionne – Ép. 1 est en direct !

Invité : Noah Prince, Responsable de l'ingénierie des protocoles chez Helium

Cet épisode plonge dans l'une des plus grandes intégrations DePIN x Solana à ce jour — échelle du monde réel, récompenses on-chain, expériences de gouvernance, et pourquoi Helium a abandonné sa propre blockchain.

Des tonnes d'aperçus percutants, de vraies leçons et des détails en coulisses.

🎥 Lien ci-dessous — regardez maintenant !

#commentçafonctionne #helium #solana #web3 #depin #infrastructureblockchain

1,63K

Meilleurs

Classement

Favoris

Tendance on-chain

Tendance sur X

Récents financements de premier plan

Les plus notables