Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Solana Developers

gm Solana Developooooors! Noticias, actualizaciones, contenido, código y oportunidades de trabajo para los desarrolladores de 🧑🏽 💻 Solana

Solana Developers republicó

¡Una contribución más exitosa a anchor! Esta es enorme, se ha refactorizado completamente el comando de verificación de anchor para usar solana-verify en el fondo, también se ha añadido una nueva bandera --path en el comando de instalación para que los desarrolladores ahora puedan probar sus mejoras en la CLI directamente desde el nuevo binario generado...

Consulta todas las mejoras en el resumen del PR.

Un agradecimiento especial a @jacobvcreech y @exoaursen por ayudarme en esto.

5,54K

Solana Developers republicó

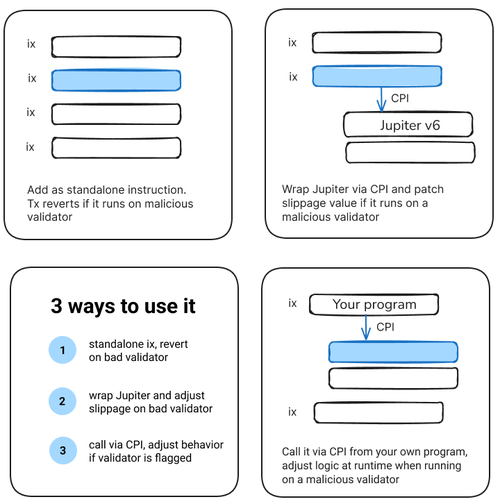

Esto puede ser controvertido, pero tus transacciones deberían poder defenderse contra validadores maliciosos que hacen "sandwiching".

He construido un programa simple para hacer exactamente eso.

No puedes saber en tiempo de ejecución si el deslizamiento es un movimiento natural del mercado o un ataque de "sandwich". Pero si tu intercambio cae en un validador malicioso conocido, prácticamente estás garantizado a ser "sandwiched" hasta tu deslizamiento máximo.

Esto te permite luchar de vuelta.

✅ ¿En un validador de confianza? Tu transacción avanza con el deslizamiento deseado (x%).

❌ ¿En un validador malicioso? El deslizamiento de tu transacción se ajusta (0%, una fracción de x%, lo que quieras)

En lugar de simplemente revertir, tu transacción puede tener éxito con restricciones más estrictas cuando se ejecuta en un bosque más oscuro.

Cuando creas y firmas tu transacción, no sabes exactamente en qué validador caerá, así que la lógica que cambia el comportamiento tiene que estar en la cadena.

¿Y cómo funciona? Un programa de Solana no puede acceder al validador actual, pero puede acceder al slot actual.

El programa toma una representación compacta (14 bytes pero puede ser reducida aún más) para permitir que el programa verifique si el líder del slot está marcado como malicioso.

Algunas formas de usarlo:

(1) Puedes insertarlo directamente como una instrucción simple (<260 CU, la mayor parte de la cual es acceder al sysvar Clock). Revierte toda la transacción cuando cae en un validador malicioso.

(2) Puedes usarlo para envolver el enrutador Jupiter v6. Llamará al programa Jupiter y sobrescribirá dinámicamente el valor de `slippage` pero solo cuando se ejecute en un validador malicioso.

(3) Llamarlo directamente a través de CPI desde tu propio programa.

La lista de validadores maliciosos y sus próximos slots puede ser obtenida de nuestra próxima API Sandwiched[dot]me o de tus propios datos.

Ten en cuenta que este prototipo es experimental. No está desplegado en la cadena. Me encantaría recibir tus comentarios y las PR son bienvenidas.

2,83K

Los desarrolladores de Solana envían 🚢🚢🚢

Brian16 jul, 22:26

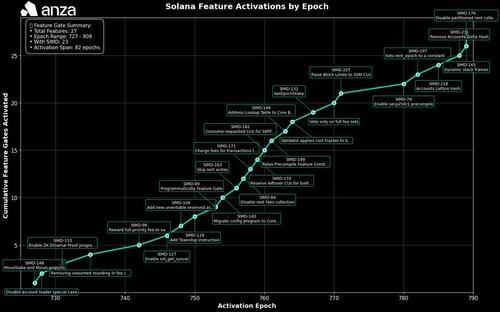

Solana lanza características cuando están listas. Desde principios de 2025, Solana ha activado 27 puertas de características a lo largo de 82 épocas 🧵

22,17K

Solana Developers republicó

🚨¡Cómo Funciona – Ep. 1 ya está en vivo!

Invitado: Noah Prince, Jefe de Ingeniería de Protocolo en Helium

Este episodio se adentra en una de las mayores integraciones DePIN x Solana hasta la fecha: escalabilidad en el mundo real, recompensas en cadena, experimentos de gobernanza y por qué Helium abandonó su propia blockchain.

Un montón de ideas agudas, lecciones reales y detalles detrás de escena.

🎥 Enlace abajo — ¡mira ahora!

#cómofunciona #helium #solana #web3 #depin #infraestructuradeblockchain

1,63K

Parte superior

Clasificación

Favoritos

En tendencia on-chain

En tendencia en X

Principales fondos recientes

Más destacado