Argomenti di tendenza

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[cancellato e ripubblicato per chiarire che si tratta di un attacco di phishing, NON di un hack]

Negli ultimi 60 giorni, un attacco di phishing ha compromesso 1200+ indirizzi su Hyperliquid

L'attacco di phishing funziona con una singola firma che aggiorna l'EOA a un multisig 1 di 1 con l'aggressore come unico firmatario

L'aggiornamento è immediato e dà all'hacker pieno accesso a tutti i suoi asset su HyperCore (incluso l'unstaking di HYPE e il prelievo dopo 7 giorni)

I multsig sono una primitiva HyperCore e quindi l'aggressore non ottiene l'accesso alle risorse su HyperEVM (solo HyperCore)

Inserimento di un foglio di calcolo degli indirizzi compromessi nel tweet successivo (ty @_Syavel_ per i dati)

Elenco di 1200+ indirizzi compromessi:

Urgente: Se il tuo indirizzo è in questo elenco, invia un DM a qualsiasi app HyperEVM o sito Web da cui ricordi di aver visitato o firmato txns in modo da poter identificare il sito Web di origine o dapp il prima possibile

Se il tuo indirizzo è presente in questo elenco, i tuoi asset su HyperEVM sono al sicuro e possono essere trasferiti a un nuovo indirizzo

La firma di phishing sarebbe reversibile solo con una firma dell'hacker o una sorta di aggiornamento alla primitiva multsig da parte del team/validatori di Hyperliquid

Si consiglia vivamente di separare i portafogli caldi e freddi (in particolare quando si sperimentano nuove app)

Inoltre, non dovresti MAI firmare firme che non sono testo leggibile dall'uomo. In caso di dubbio, crea un nuovo portafoglio e usa quello.

@0xBreadguy sembra che potrebbe essere compromesso pks in realtà

7 giu 2025

Questo non è phishing🤦 ♀️

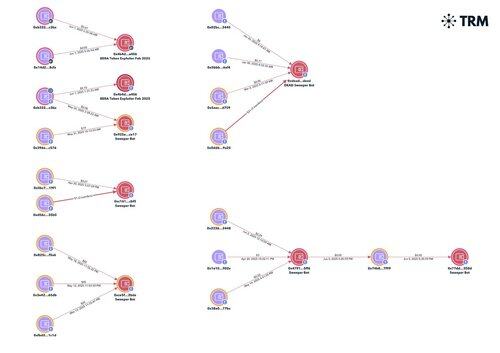

Queste chiavi private sono state precedentemente compromesse da malware. Tutti hanno i loro saldi spazzati su altre catene di bot sweeper noti associati ai registri MaaS / infostealer, ad esempio Raccoon, Vidar, ecc.

Fondamentalmente qualcuno ha esaminato milioni di chiavi già compromesse, ha identificato quelle che avevano la merda di Hyperliquid e sta spazzando via quei bilanci.

Le chiavi sono state visualizzate nei registri (ovvero compromesse) già nell'autunno 2023 e di recente nel marzo 2025. La maggior parte di quelli con saldi residui si trovano nei log più recenti (ad esempio gennaio 2025), ma questo dice di più su quali indirizzi hanno ancora un saldo che su quando la chiave è stata compromessa per la prima volta.

Lezione: Non installate malware, ragazzi.

69,48K

Principali

Ranking

Preferiti