المواضيع الرائجة

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[تم حذفه وإعادة نشره لتوضيح أنه هجوم تصيد ، وليس اختراقا]

في آخر 60 يوما ، أدى هجوم تصيد احتيالي إلى اختراق 1200+ عنوان على Hyperliquid

يعمل هجوم التصيد الاحتيالي بتوقيع واحد يقوم بترقية EOA إلى 1 من 1 multisig مع المهاجم باعتباره الموقع الوحيد

الترقية فورية وتمنح المتسلل وصولا كاملا إلى جميع أصوله على HyperCore (بما في ذلك إلغاء HYPE والسحب بعد 7 أيام)

Multsigs هي بدائية HyperCore وبالتالي لا يتمكن المهاجم من الوصول إلى الأصول على HyperEVM (فقط HyperCore)

وضع جدول بيانات بالعناوين المخترقة في التغريدة التالية (@_Syavel_ للبيانات)

قائمة ب 1200+ عنوان مخترق:

عاجل: إذا كان عنوانك مدرجا في هذه القائمة ، فيرجى إرسال بريد إلكتروني إلى أي تطبيقات أو موقع ويب HyperEVM تتذكر زيارته أو توقيع txns منه حتى نتمكن من تحديد موقع الويب المصدر أو dapp في أسرع وقت ممكن

إذا كان عنوانك مدرجا في هذه القائمة، فإن أصولك على HyperEVM آمنة ويمكن نقلها إلى عنوان جديد

لن يكون توقيع التصيد الاحتيالي قابلا للعكس إلا بتوقيع من المتسلل أو نوع من الترقية إلى البدائية من قبل فريق / المدققين Hyperliquid

يوصى بشدة بفصل المحافظ الساخنة والباردة (خاصة عند تجربة تطبيقات جديدة)

بالإضافة إلى ذلك ، يجب ألا توقع أبدا على التوقيعات التي لا يمكن للإنسان قراءتها. عندما تكون في شك ، قم بتدوير محفظة جديدة واستخدمها.

يبدو @0xBreadguy أنه قد يتم اختراقه في الواقع

7 يونيو 2025

هذا ليس تصيد🤦 ♀️ احتيالي

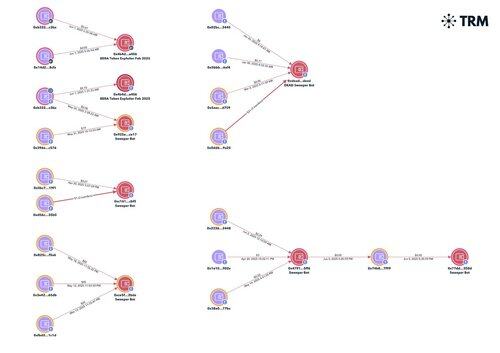

تم اختراق هذه المفاتيح الخاصة سابقا بواسطة البرامج الضارة. لديهم جميعا أرصدة مكتسحة على سلاسل أخرى إلى روبوتات كاسحة معروفة مرتبطة بسجلات MaaS / infostealer مثل Raccoon و Vidar وما إلى ذلك.

في الأساس ، ذهب شخص ما من خلال ملايين المفاتيح المخترقة بالفعل ، وحدد المفاتيح التي تحتوي على القرف المفرط السائل ، ويقوم بمسح تلك الأرصدة.

شوهدت المفاتيح في السجلات (المعروفة أيضا باسم المخترقة) في وقت مبكر من خريف 2023 ومؤخرا في مارس 2025. تم العثور على معظم العناوين التي تحتوي على أي أرصدة متبقية في السجلات الأحدث (على سبيل المثال يناير 2025) ولكن هذا يوضح المزيد عن العناوين التي لا تزال تحتوي على رصيد أكثر مما هو عليه عندما تم اختراق المفتاح لأول مرة.

الدرس: لا تقم بتثبيت برامج ضارة ، أيها الأطفال.

69.47K

الأفضل

المُتصدِّرة

التطبيقات المفضلة