Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[supprimé et republié pour préciser qu’il s’agit d’une attaque de phishing, PAS d’un piratage]

Au cours des 60 derniers jours, une attaque de phishing a compromis 1200+ adresses sur Hyperliquid

L’attaque de phishing fonctionne avec une seule signature qui fait passer l’EOA à un multisig 1 sur 1 avec l’attaquant comme seul signataire

La mise à niveau est immédiate et donne au pirate un accès complet à tous ses actifs sur HyperCore (y compris le déstaking de HYPE et le retrait après 7 jours)

Les Multsigs sont une primitive HyperCore et l’attaquant n’a donc pas accès aux ressources sur HyperEVM (uniquement HyperCore)

Mettre une feuille de calcul des adresses compromises dans le prochain tweet (ty @_Syavel_ pour les données)

Liste de 1200+ adresses compromises :

Urgent : Si votre adresse figure sur cette liste, veuillez envoyer un DM à toutes les applications ou sites Web HyperEVM que vous vous souvenez avoir visités ou à partir desquels vous avez signé des txns afin que nous puissions identifier le site Web ou la dapp source dès que possible

Si votre adresse figure sur cette liste, vos actifs sur HyperEVM sont en sécurité et peuvent être transférés à une nouvelle adresse

La signature de phishing ne serait réversible qu’avec une signature du pirate ou une sorte de mise à niveau de la primitive multsig par l’équipe/les validateurs Hyperliquid

Il est FORTEMENT recommandé de séparer les portefeuilles chauds et froids (en particulier lors de l’expérimentation de nouvelles applications)

De plus, vous ne devez JAMAIS signer des signatures qui ne sont pas du texte lisible par l’homme. En cas de doute, lancez un nouveau portefeuille et utilisez-le.

@0xBreadguy semble qu’il pourrait s’agir d’un PKS compromis en fait

7 juin 2025

Il ne s’agit pas d’hameçonnage🤦 ♀️

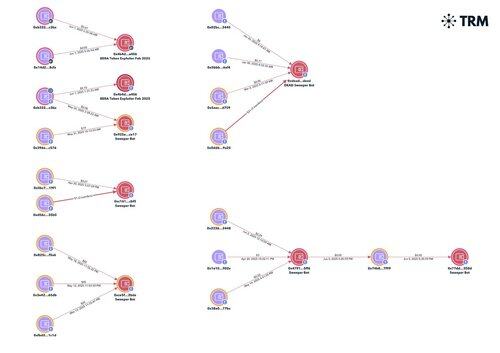

Ces clés privées ont déjà été compromises par des logiciels malveillants. Ils ont tous leurs soldes balayés sur d’autres chaînes vers des robots balayeurs connus associés à des journaux MaaS / infostealer, par exemple Raccoon, Vidar, etc.

En gros, quelqu’un a fouillé dans des millions de clés déjà compromises, a identifié celles qui contenaient de la merde Hyperliquid et balaie ces soldes.

Les clés ont été vues dans les journaux (c’est-à-dire compromises) dès l’automne 2023 et aussi récemment qu’en mars 2025. La plupart de celles avec des soldes restants se trouvent dans les journaux les plus récents (par exemple janvier 2025), mais cela en dit plus sur les adresses qui ont encore un solde que sur la date à laquelle la clé a été compromise pour la première fois.

Leçon : N’installez pas de logiciels malveillants, les enfants.

69,46K

Meilleurs

Classement

Favoris