Tendencias del momento

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

[borrado y republicado para aclarar que es un ataque de phishing, NO un hackeo]

En los últimos 60 días, un ataque de phishing ha comprometido 1200+ direcciones en Hyperliquid

El ataque de phishing funciona con una sola firma que actualiza el EOA a una multifirma 1 de 1 con el atacante como único firmante

La actualización es inmediata y le da al hacker acceso completo a todos sus activos en HyperCore (incluida la eliminación de HYPE y el retiro después de 7 días)

Los Multsigs son una primitiva de HyperCore, por lo que el atacante no obtiene acceso a los activos en HyperEVM (solo HyperCore)

Poner una hoja de cálculo de direcciones comprometidas en el próximo tweet (ty @_Syavel_ para datos)

Lista de 1200+ direcciones comprometidas:

Urgente: Si su dirección está en esta lista, envíe un mensaje directo a cualquier aplicación o sitio web de HyperEVM que recuerde haber visitado o firmado txns para que podamos identificar el sitio web o la aplicación de origen lo antes posible

Si su dirección está en esta lista, sus activos en HyperEVM están seguros y pueden transferirse a una nueva dirección

La firma de phishing solo sería reversible con una firma del hacker o algún tipo de actualización de la primitiva multsig por parte del equipo/validadores de Hyperliquid

Es MUY recomendable separar las billeteras calientes y frías (especialmente cuando se experimenta con nuevas aplicaciones)

Además, NUNCA debe firmar firmas que no sean texto legible por humanos. En caso de duda, prepara una nueva billetera y úsala.

@0xBreadguy parece que en realidad podrían ser PKS comprometidos

7 jun 2025

Esto no es phishing🤦 ♀️

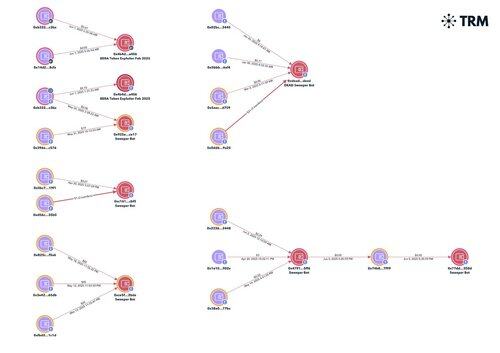

Estas claves privadas se vieron comprometidas anteriormente por malware. Todos ellos tienen sus saldos barridos en otras cadenas a bots barrenderos conocidos asociados con registros de MaaS / infostealer, por ejemplo, Raccoon, Vidar, etc.

Básicamente, alguien revisó millones de claves ya comprometidas, identificó las que tenían mierda hiperlíquida y está barriendo esos equilibrios.

Las claves se vieron en los registros (también conocidas como comprometidas) ya en el otoño de 2023 y tan recientemente como en marzo de 2025. La mayoría de los que tienen saldos restantes se encuentran en los registros más recientes (por ejemplo, enero de 2025), pero esto dice más sobre qué direcciones aún tienen un saldo que sobre cuándo se comprometió la clave por primera vez.

Lección: No instalen malware, niños.

69,47K

Parte superior

Clasificación

Favoritos