Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

Post-Quanten-Kryptographie wird implementiert.

ICICLE von @Ingo_zk unterstützt jetzt ML-KEM (Kyber) mit vollständigen Parametersätzen, Batch-Verarbeitung und asynchronen Operationen.

Lass uns das näher betrachten! 👇

@Ingo_zk ML-KEM (Modul-Gitter Schlüssel-Kapselungsmechanismus) ist die standardisierte Kyber-Variante unter FIPS 203, die für post-quanten Kryptographie entwickelt wurde.

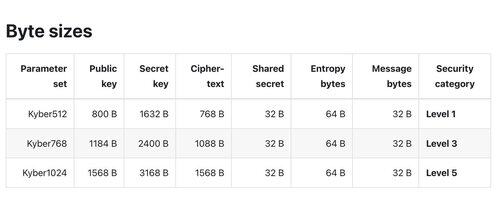

NIST genehmigte drei Stufen: Kyber512 (Stufe 1), Kyber768 (Stufe 3) und Kyber1024 (Stufe 5).

@Ingo_zk ICICLE v3.9.0 implementiert ML-KEM in C++ mit vollständiger Unterstützung für alle drei Parametersätze. Schlüsseloperationen – Schlüsselerzeugung, Kapselung, Dekapselung – werden über Kyber{512,768,1024}Params template-instanziiert.

@Ingo_zk Byte-Größen pro Parameter-Set:

- Kyber512: PK=800B, SK=1632B, CT=768B

- Kyber768: PK=1184B, SK=2400B, CT=1088B

- Kyber1024: PK=1568B, SK=3168B, CT=1568B

@Ingo_zk Die MlKemConfig-Struktur unterstützt asynchrone Operationen, Hinweise zur Geräteansässigkeit (z. B. public_keys_on_device) und Batch-Verarbeitung (batch_size). Tuning-Hooks über ConfigExtension* ext sind für backend-spezifische Optimierungen verfügbar.

@Ingo_zk API-Signaturen:

- keygen(entropie, konfiguration, öffentliche_schlüssel, private_schlüssel)

- kapseln(nachricht, öffentliche_schlüssel, konfiguration, chiffriertexte, gemeinsame_geheimnisse)

- dekapseln(private_schlüssel, chiffriertexte, konfiguration, gemeinsame_geheimnisse)

@Ingo_zk Batching ermöglicht Parallelität beim Schlüsselaustausch – entscheidend für skalierbare Anwendungen wie sichere Nachrichtenübermittlung und PQ VPNs. Geräte-seitige Flags geben dem ICICLE-Laufzeitumfeld Hinweise auf bereits vorhandene Speicherorte, um Übertragungen zu minimieren.

@Ingo_zk ICICLE enthält Beispielanwendungen für Kyber768: Zuteilung, Entropiegenerierung, Schlüsselpaarerzeugung, Kapselung und Dekapselung. Das Muster ist strukturiert und konsistent über die Parametersätze hinweg.

@Ingo_zk Diese Implementierung entspricht der endgültigen Spezifikation NIST FIPS 203 (Juni 2025). Sie ist auf die Integration in PQC-bewusste C++-Anwendungen zugeschnitten, insbesondere solche, die Hardwarebeschleunigung nutzen.

1,8K

Top

Ranking

Favoriten