热门话题

#

Bonk 生态迷因币展现强韧势头

#

有消息称 Pump.fun 计划 40 亿估值发币,引发市场猜测

#

Solana 新代币发射平台 Boop.Fun 风头正劲

A₿del ∞/21M

P2P 现金享受者 @StarkWareLtd 🧡 .如果你想改变世界,就不要抗议。编写代码!Freedom tech maxi #Bitcoin #Nostr

Yosh,这是markstr,一个基于Nostr的预言机解析的POC,用于比特币的预测市场,展示在Mutinynet signet上,已激活CTV和CSFS。

结果解析脚本如下:

<outcome_message_hash> <oracle_pubkey> OP_CHECKSIGFROMSTACK

预言机需要签署一个特定的Nostr事件(内容类似于:PredictionMarketId:SJ1IPWRX Outcome:Yes - 比特币超过$100k 时间戳:175284641),然后使用CSFS操作码在链上验证结果解析。

taproot脚本路径的见证将是:签名(结果哈希 / Nostr事件ID),脚本(上面显示的解析脚本),控制块。

4.41K

GRINTA模式已激活。

我非常喜欢grinta的概念,它完美地捕捉了我当前的心情,以及我希望在@StarkWareLtd和@Starknet生态系统中看到的心态。

Grinta意味着勇气、决心和毅力。但这些翻译并没有完全传达它的火焰。它更像是一种野蛮的能量,释放出疯狂的力量,是让你在受伤时继续坚持、超越极限的力量。它让你超越自我。

我现在拥有这种grinta,比以往任何时候都要强烈,因为我希望自由科技能够胜利。我希望超比特币化在我的一代人中实现。我希望为我的孩子们创造一个比特币标准的世界。

我希望自由和主权成为常态。以及计算完整性和隐私。

谁和我一起激活grinta模式?

FGU。

GRINTA模式开启。

10.28K

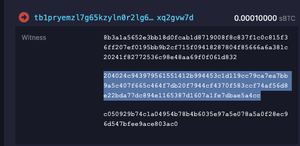

是的。@1440000bytes 说得对,我也对在比特币上使用 CSFS 验证 Nostr 事件签名的潜在想法感到非常兴奋。这可能会开启许多有趣的用例。

在 Vault POC 仓库中添加了这个 Nostr 事件签名验证的展示。

<sig> = 8b3a1a5652e3bb18d0fcab1d8719008f8c837f1c0c815f36ff207ef0195bb9b2cf715f09418287804f85666a6a381c20241f82772536c98e48aa69f0f061d832

<nostr_eventid> = 4024c943979561551412b994453c1d119cc79ca7ea7bb9a5c407f665c464f7db

<nostr_pubkey> = f7944cf4370f583ccf74af56d8e22bda77dc894e1165387d1607a1fe7dbae5a4

OP_CHECKSIGFROMSTACK

3.89K

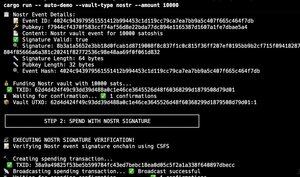

构建了一个比特币保险库的概念验证,以展示 CTV 和 CSFS 在 Mutinynet signet 上的应用。

基本保险库:资金锁定在一个 P2TR 输出上,使用单个叶子 CTV 脚本承诺触发交易模板。触发器移动到一个条件 P2TR:IF 分支需要 CSV 延迟 + 热钥匙签名;ELSE 是 CTV 到冷地址(立即,无需签名)。NUMS 内部密钥强制脚本支出。

混合保险库扩展到两个叶子:一个用于 CTV 路径(与基本相同)。第二个用于 CSFS:验证来自财务主管密钥的委托消息上的 Schnorr 签名(例如,"EMERGENCY_DELEGATION:AMOUNT=...:RECIPIENT=...:EXPIRY=...:VAULT=..."),允许直接支出给接收者(逃生舱口)。

演示流程 1:通过 CTV 冷回收。资金保险库 P2TR。广播触发器(满足来自保险库的 CTV)。然后从触发器广播冷交易(ELSE 分支,满足 CTV 到冷)。没有延迟。如果检测到触发器(例如,热钥匙被妥协),则作为紧急响应工作。

演示流程 2:通过 CSFS 委托。财务主管签署消息,授权操作团队在 Z 区块之前支出 X 个 sats 到 Y(尽管在演示中未强制执行金额和其他动态交易参数,但可能需要 OP_AMOUNT,可能强制支出者在见证中提供交易数据,检查交易数据的签名与 CSFS,然后检查我们想要的交易元素,如金额,但不确定解析/拆分交易元素是否可行)。通过 CSFS 叶子直接支出保险库:见证包括签名、消息哈希、财务主管公钥、脚本、控制。绕过 CTV/时间锁以应对授权的紧急情况。

16.12K

Starknet / Cairo >>>>> EVM / Solidity

类型系统:Cairo 具有强类型、泛型、代数数据类型和特征。Solidity 没有泛型,模式匹配较弱。

所有权 / 编译时借用检查器:Cairo 具备此功能,单一所有者移动语义和借用规则可以捕捉到移动后的使用。

Solidity 的内存安全依赖于开发者的自律。

算术安全:Cairo 默认使用检查数学。Solidity 现在有检查算术,但可以选择不使用。

Cairo 附带一个中间表示(Sierra),无法表达未定义行为或失败的断言,每个函数在编译时都被证明会终止。

升级模式:在 Cairo 中,通过本地系统调用替换类哈希,同时保留存储,由证明强制执行,没有代理存储碰撞风险。

在 Solidity 中,代理是手动编写的,存储槽碰撞和 delegatecall 错误代表风险。

Cairo 有意省略了 Solidity 中存在的某些特性,例如修饰符、类继承。

Cairo 更倾向于组合性而非继承,这有助于编写更清晰、更模块化的代码,使其更易于推理和审计安全缺陷。

Cairo 设计在代码编译之前消除了整个错误类别,而 Solidity 依赖于像检查效果交互和外部 linter 这样的约定。

Fede’s intern 🥊7月9日 23:01

Solidity是我一生中使用过的最糟糕的编程语言。我不在乎以太坊的谁告诉我相反的意见,但对任何与优秀编译器和其他编程语言打过交道的人来说,这显而易见。

14.79K

热门

排行

收藏

链上热点

X 热门榜

近期融资

最受认可